Az archív állományt kicsomagolva a felhasználó egy latestpics nevű állománnyal szembesül, ami a jpeg fájlok szokásos ikonjával csábít a megnyitásra. A kártékony kódsort ez a dupla kattintás aktiválja.

A vírus latestpics néven bemásolja magát a /tmp könyvtárba, majd hozzáadja erőforrásként a jpeg ikont, és mindezt betömöríti egy tar + gzip fájlba. A féreg később ezt a latestpics.tgz fájlt fogja továbbküldeni a nevünkben az iChat segítségével az üzenetküldő alkalmazás partnerlistájában található ismerőseinknek.

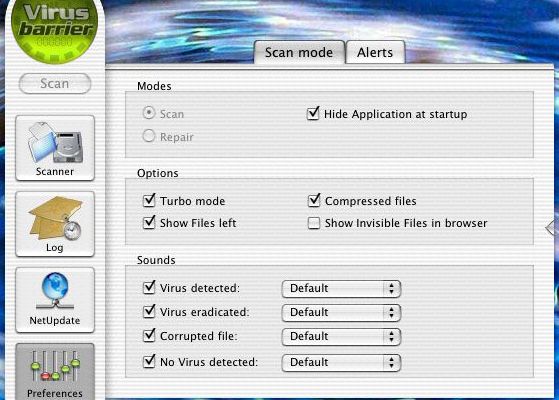

A támadás következő fázisában a főprogram fertőzhető állományok után kezd kutatni a merevlemezen. Megkeresi azokat az alkalmazás típusú állományokat, melyeket az aktuális hónapban már használtunk. Fertőzéskor a vírus átveszi az eredeti program helyét, és létrehoz egy „oompa” nevű kiterjesztett attributumot „loompa” tartalommal. Ebből „tudja” a vírus, hogy a fájl már fertőzött, így többet nincs vele dolga. Szerencsére egy programozási hiba miatt a fertőzött állományok eredeti kódja nem fut le, így könnyen észrevehető a vírus jelenléte számítógépünkben.

A féreg alacsony fertőzőképessége miatt egyelőre nem okozott jelentős problémát, melyhez a programozási hibán kívül az is hozzájárul, hogy nem használ ki semmilyen kritikus hibát.

A kód megírása valószínűleg csak az első teszt volt a vírust fejlesztők számára. Hamarosan jelentősen virulensebb mutációkkal kell majd szembenézniük a Macintosh felhasználóknak is.