Tegnap éjjel azt hittem,: elég, ezt már nem lehet felülmúlni… Mint sok más alkalommalmost is tévedtem: felül lehet.

Először csak belső levelekben kaptam a hírt, hogy (teljessé téve hétvégénket) még két variáns kezdett el hallatlan sebességgel terjedni. (Így lett meg a hét végi „ötösfogatunk”) A két új variáns az F, és a Bagle.G.

Az első nem hivatalos információk szerint a W32/Bagle.F hasonlít mindenben elődeihez, míg az F variáns számos új tulajdonságot hordoz.

A tájékoztató levél szerint, melyet a NOD Antivirus egyik vezető munkatársától, kedves Barátomtól kaptam, így ír erről a variánsról:

A G variáns talán az eddigi legérdekesebb féreg, amit láttunk. Jelszóval védett tömörített fájlban érkezik, a jelszót pedig a féreg véletlenszerűen megváltoztatja! Ilyet még nem hallottunk… A terjedéséhez sok felhasználói beavatkozás szükséges (kitömörítés, jelszó begépelése), ezért nem túl valószínű, hogy hatalmas méretű fertőzéseket fog generálni, majd meglátjuk…

Az utolsó mondat belőlem nem az optimizmust, hanem a szkepticizmust váltja ki…

2004. márc. 1- én 02:00 GMT +0100 – kor kaptam az első hivatalos értesítést a VirusBuster cégtől mindkét vírusról, majd 5 perc múlva a Sophos küldte el a W32/Blaster.G elemzésének eddigi eredményeit.

A Bagle.F – ről közben a Sophos eddigi elemzése alapján az alábbiakat tudtam meg:

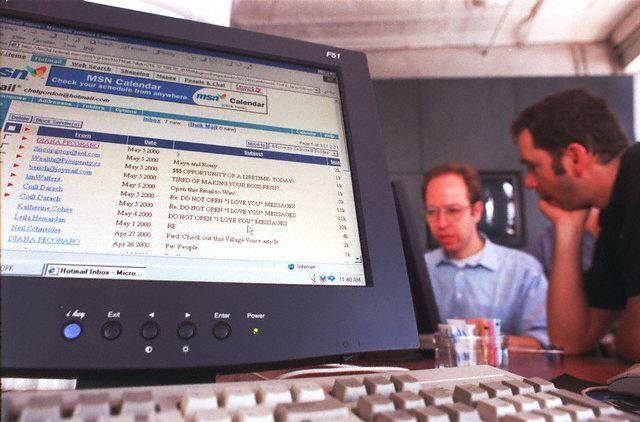

W32/Bagle-F tipikus e-mail féreg, mely másolatait saját Simple Mail Transfer Protocolján, (SMTP) és saját motorjával küldi azokra a címere, melyeket a merevlemezen talál.

A féreg bemásolja magát a Windowssystem mappába mint I1RU54N.EXE és még abba a mappába kerülnek a következő fájlok:

II5NJ4.EXE DLL pluginját a féreg GO54O.EXE összetevője a loader alkalmazásnál használja

GO54O.EXE és DLL a féreg fő, legfontosabb összetevői.

I1RU54N4.EXEOPEN pontos másolata a féregnek, vagy a féreg .ZIP

formátumú másolata rejlik még itt W32/Bagle-F összekapcsolja a fontos folyamatait:

rate.exe = i1ru54n4.exe

ez a registry kulcsban itt jelenik meg: (rate.exe)

HKCUSoftwareMicrosoftWindowsCurre ntVersionRun

Jelenleg ezek az alkalmazások, a fertőzés jelein túl, az egyértelmű jelei – ha keresőd még nem ismerte fel – a Bagle.F fertőzésnek.

W32/Bagle-F még a következő registry bejegyzést teszi:

HKCUSoftwareDateTime4frun=1

W32/Bagle-F ezen túl az alábbi könyvtárba helyezi el másolatait:

Program filesCommon filesMicrosoft shared

Az elemzés tovább folyik. Egy azonban teljesen hihetetlen, az, hogy két nap alatt egy féregből öt variáns kerüljön a hálózatra és mind az öt legkevesebb a „közepes” veszélyességi fokot kapta minden cégtől – várjuk az eredményeket…